INTRUSION PREVENTION SYSTEM (IPS) - IPS მოწყობილობა არის ინლაინში, ტრაფიკთან ერთად, რომელსაც აანალიზებს და შეუძლია დადროპოს ის ტრაფიკი, რომელიც ზიანის მომტანად მოეჩვენება.

INTRUSION DETECTION SYSTEM (IDS) - IDS მოწყობილობა იღებს გასაანალიზებელი ტრაფიკის ასლს და შეუძლია გააგზავნოს განგაშის სიგნალი, როდესაც ის ტრაფიკს თუ მას ზიანის მომტანად აღიქვამს. ზოგიერთ IDS მოწყობილობას შეუძლია დინამიურად დააკონფიგოს ფაირვოლი ან როუტერი, რათა დაბლოკოს ზიანის მომტანი ტრაფიკი.

VIRTUAL PRIVATE NETWORK (VPN) - VPN არის ლოგიკური კავშირი, რომელიც მყარდება ქსელის გავლით. ქსელი შესაძლოა იყოს არასანდო, თუმცა თუ VPN დაკონფიგურირებულია შესაბამისი უსაფრთხოების პროტოკოლებით, ტრაფიკი უსაფრთხოდ გაიგზავნება ამ არასანდო ქსელით, დაცული VPN ტუნელის შიგნით.

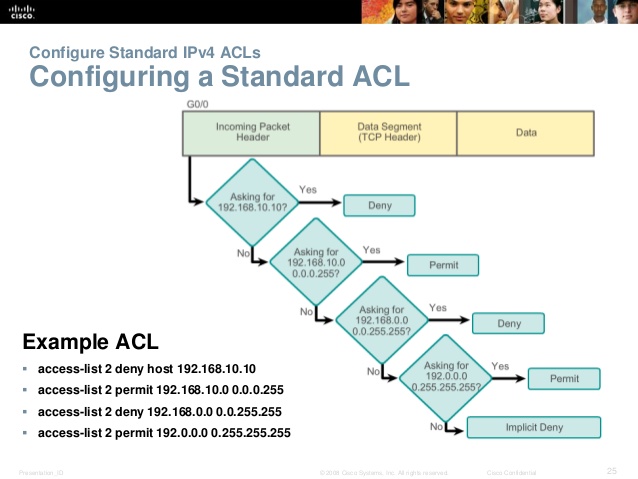

ACCESS CONTROL LIST (ACL) - ACL არის წესების კრებული, რომელიც დაედება როუტერს, და რომელიც კარნახობს მას, თუ რომელი ტრაფიკია დაშვებული ან აკრძალული, რომ შევიდეს ან გამოვიდეს ამ თუ იმ კონკრეტული ინტერფეისიდან.

MANAGEMENT PLANE - მოქმედებების მართვის დონე გამოიყენება როუტერის ან სვიჩის მართვისთვის. მართვა მოიცავს, მაგალითად, მოწყობილობაზე წვდომასა და მის კონფიგურაციას.

CONTROL PLANE - მოქმედებების კონტროლის დონე მოიცავს პროტოკოლებს, რომლებიც გამოიყენება როუტერებსა და სვიჩებს შორის. ეს პროტოკოლები მოიცავს, მაგალითად, როუტინგ პროტოკოლებს და Spanning Tree Protocol-ს (STP). ასევე, როუტერის ან სვიჩის პროცესორი და მეხსიერება ამ კონტროლის დონეშია თავმოყრილი.

DATA PLANE - მონაცემთა დონე არის მოქმედებების დონე, რომელთაც ევალებათ როუტერისა და სვიჩის გავლით მონაცემების გადაგზავნა.

ROOT GUARD - RootGuard ფუნქცია შესაძლებელია ჩართული იყოს ქსელში არსებული სვიჩის ყველა პორტზე, გარდა იმისა, რომელზეც Rood Bridge არ ჩანს. თუ Root Guard-ით დაკონფიგებული პორტი მიიღებს უმაღლეს BPDU-ს, იმის მაგივრად, რომ დაუჯეროს ამ BPDU-ს, პორტი გადადის root-inconsistent რეჟიმში. სანამ პორტი ამ რეჟიმშია, ამ პორტის გავლით არავითარი მომხმარებლის მონაცემი არ იგზავნება. ხოლო, როგორც კი უმაღლესი BPDU-ების მიღება შეწყდება, პორტი უბრუნდება forwarding რეჟიმს.

BPDU GUARD - BPDU Guard ფუნქცია ჩართულია სისკო კატალისტ სვიჩის იმ პორტებზე, რომლებიც დაკონფიგებულია Cisco PortFast ფუნქციით. PortFast ფუქნცია ჩართულია პორტებზე, რომლებიც დაკავშირებულია პირდაპირ მომხმარებლის მოწყობილობასთან (მაგალითად, კომპიუტერი) და ეს ფუნქცია ამცირებს იმ დროს, რას ესაჭიროება პორტს, რომ გადავიდეს forwarding რეჟიმში.

PortFast-ის ლოგიკა იმაში მდგომარეობს, რომ პორტს, რომელიც შეერთებულია პირდაპირ მომხმარებლის მოწყობილობასთან, არ აქვს ტოპოლოგიის ლუპის შექმნის პოტენციალი. ამასთან, პორტი პირდაპირ შეიძლება გადავიდეს აქტიურ რეჟიმში და გადაახტეს STP-ს მოსმენისა და სწავლის რეჟიმებს, სადაც თითოეულის დეფაულტ დრო გამისაზღვრება 15 წამით.

იმის გამო, რომ PortFast პორტები პირდაპირ შეერთებულია მომხმარებლის მოწყობილობასთან, ეს პორტები არასოდეს მიიღებენ bridge protocol data unit (BPDU)-ს. მაგრამ თუ პორტმა, რომელზეც ჩართულია BPDU Guard-ი, მაინც მიიღო BPDU, ეს პორტი გაითიშება.

DHCP SNOOPING - DHCP snooping ფუნქციას სისკოს სვიჩებზე შეუძლია შეებრძოლოს DHCP სერვერზე spoofing თავდასხმას. ამ გადაწყვეტის მეშვეობით, სვიჩის პორტები დაკონფიგებულია სანდო ან არასანდო რეჟიმებით. თუ პორტი არის სანდო, მას შეუძლია მიიღოს DHCP პასუხები (მაგალითად, DHCPOFFER, DHCPACK, ან DHCPNAK). შესაბამისად, თუ პორტი არ არის სანდო, მას არ შეუძლია მიიღოს DHCP პასუხები, და თუ DHCP პასუხები მაინც ეცდებიან არასანდო პორტზე შესვლას, პორტი გაითიშება.

DYNAMIC ARP INSPECTION (DAI) - DAI ფუნქციას შეუძლია შეაჩეროს (ან ხელი შეუშალოს) Address Resolution Protocol (ARP) spoofing თავდასხმა. DAI მუშაობს DHCP snooping-ის მსგავსად, იყენებს რა, სანდო და არასანდო პორტებს. ARP replies-ები დაიშვება სვიჩის სანდო პორტებზე, ხოლო თუ ARP reply შევა სვიჩის არასანდო პორტზე, ამ ARP reply-ს შემცველობა შედარდება DHCP binding table-თან, რათა განისაზღვროს მისი სიზუსტე. თუ ეს შემცველობა არ შეესაბამება DHCP binding table-ისას, ARP reply დაიდროპება და პორტი გაითიშება.

CLASSIC CISCO IOS FIREWALL - Classic Cisco IOS Firewall-ი ადრე ცნობილი იყო, როგორც Context-Based Access Control (CBAC). Classic Cisco IOS Firewall-ი იკვლევს სანდო ქსელიდან გასულ ტრაფიკს, რომელიც მიემართება არასანდო ქსელში. საპასუხო ტრაფიკის ნაკადი დაიშვება სანდო ქსელში. თუ იქნება სესიის ინციალიზაციის მცდელობა არასანდო ქსელიდან სანდო ქსელში, ეს სესია დეფაულტად უარყოფილი იქნება.

ZONE-BASED POLICY FIREWALL - Zone-Based Policy Firewall ფუნქცია საშუალებას იძლევა, რომ როუტერის სხვადასხვა ინტერფეისები გაწერილი იყოს რაიმე ზონაზე. ზონათაშორისი policy-ები შეიძლება დაკონფიგდეს, რათა განისაზღვროს თუ რომელი ტიპის ტრაფიკი იქნება დაშვებული ამ განსაზღვრულ ზონათა შორის.

AUTHENTICATION - აუთენტიკაციის სერვისს შეუძლია მომხმარებლის მონაცემების გადამოწმება, რათა დარწმუნდეს, რომ ისინი ნამდვილად ის მომხმარებლები არიან, რასაც აცხადებენ.

AUTHORIZATION - ავტორიზაციის სერვისი განსაზღვრავს, თუ რისი უფლება აქვს მომხმარებელს.

ACCOUNTING - ექაუნთინგ სერვისს შეუძლია შეაგრვოს და შეინახოს მომხმარებლის LOGIN ინფორმაცია. ამ ინფორმაციის გამოყენება შემდეგ შეიძლება მაგალითად, იმისათვის, რომ გადამოწმდეს, თუ რა ქმედებები შესრულდა ქსელში.

0 comments:

Post a Comment